根據卡巴斯基的最新發現,在針對土耳其、烏茲別克斯坦等多國的 Linux 版本中檢測到了一個名爲DinodasRAT 的多平台後門。

DinodasRAT,也稱爲XDealer,是一種基于C++的惡意軟件,能夠從受感染的主機中收集各種敏感數據。

近日,有安全研究人員發現 Red Hat 和 Ubuntu 系統也受到了 Linux 版 DinodasRAT惡意軟件的攻擊,並且該惡意軟件可能從 2022 年就開始運行了。

此前網絡安全公司 ESET 還在一次名爲 "Jacana 行動 "的間諜活動中發現 DinodasRAT 入侵了 Windows 系統,當時該惡意軟件的攻擊目標是政府。

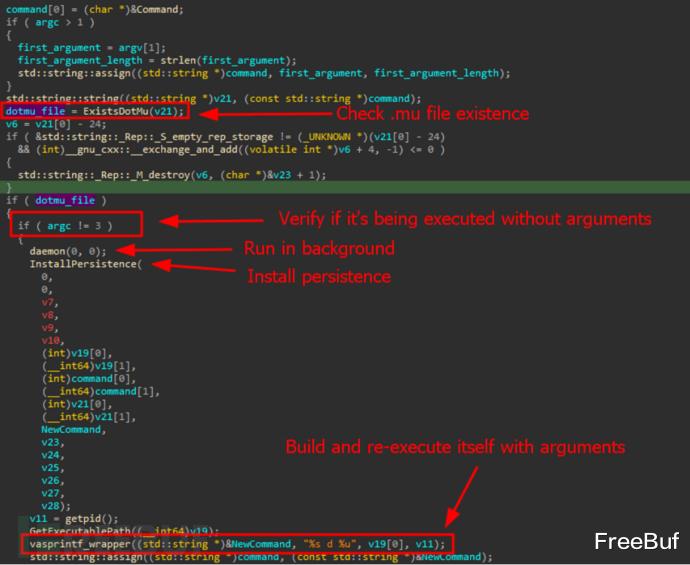

DinodasRAT 的詳細信息在本周早些時候發布的一份報告中,卡巴斯基公司的研究人員稱,DinodasRAT的Linux變種被執行後,會在其二進制文件所在的目錄中創建一個隱藏文件,該文件充當互斥器,以防止多個實例在受感染設備上運行。

隨後,惡意軟件會使用 SystemV 或 SystemD 啓動腳本在計算機上設置持久性。爲了使檢測更加複雜,惡意軟件會在父進程等待時再執行一次。

惡意軟件的執行邏輯(圖源:卡巴斯基)

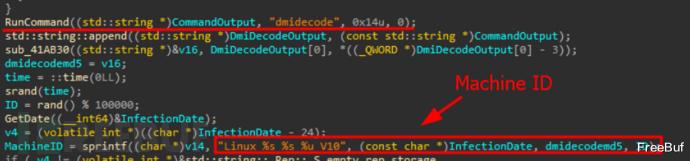

使用感染、硬件和系統詳細信息對受感染機器進行標記,並將報告發送到命令與控制(C2)服務器,以管理受害主機。

爲受害者創建唯一 ID(圖源:卡巴斯基)

惡意軟件通過 TCP 或 UDP 與 C2 服務器進行通信,並在 CBC 模式下使用微小加密算法 (TEA),確保數據交換安全。

Dinodas 網絡數據包結構(圖源:卡巴斯基)

DinodasRAT 具有監視、控制和從被入侵系統中外泄數據的功能。其主要功能包括:

監控和收集有關用戶活動、系統配置和運行進程的數據

接收來自 C2 的執行命令,包括文件和目錄操作、執行 shell 命令和更新 C2 地址

枚舉、啓動、停止和管理受感染系統上的進程和服務

向攻擊者提供遠程 shell,以便在單獨的威脅中直接執行命令或文件

通過遠程服務器代理 C2 通信

下載惡意軟件的新版本,這些版本可能包含改進和附加功能

卸載並清除系統中所有以前的活動痕迹

據研究人員稱,DinodasRAT 讓攻擊者可以完全控制被入侵的系統。他們指出,威脅者使用該惡意軟件主要是爲了通過 Linux 服務器獲得並保持對目標的訪問權限。

"卡巴斯基說:"後門功能齊全,操作員可以完全控制受感染的機器,實現數據外滲和間諜活動。

卡巴斯基沒有提供有關初始感染方法的詳細信息,但指出自2023年10月以來,該惡意軟件影響了中國、台灣、土耳其和烏茲別克斯坦的受害者。

參考來源:BleepingComputer、Thehackernews